Tel: +39 051 9923640

Email: info@vps-green.com

FAQ

VPS con sistemi operativi Linux

Se il tuo VPS è stato acquistato prima del 01/08/2022 dovrai connetterti via ssh direttamente all'ip del tuo VPS, sulla porta 22, utilizzando l'utente "manager" e la password scelta al momento dell'acquisto. Esempio: ssh manager@1.2.3.4

Per tutti gli altri VPS è necessario utilizzare l'utente root, sempre utilizzando l'ssh sulla porta 22. Esempio: ssh root@1.2.3.4

Se vuoi utilizzare la console direttamente dalla dashboard del portale admin.vps-green.com è necessario sapare che:

- Per mostrare/nascondere la barra funzioni della console basta premere CTRL+ATL+SHIFT, se sul tuo PC utilizzi Windows, altrimenti CONTROL+OPTION+SHIFT, se invece usi un Mac.

VPS con sistemi operativi Windows Server

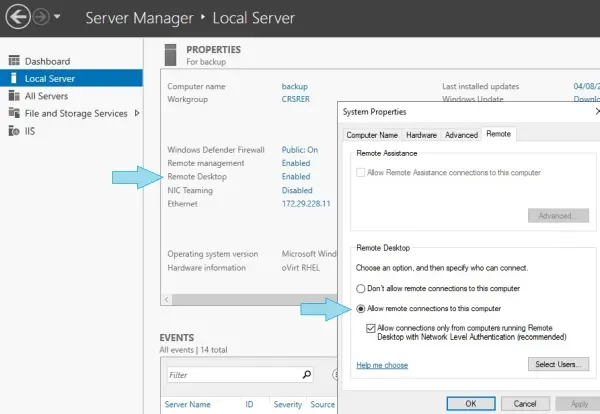

Abbiamo modificato il sistema di rilascio dei VPS con sistema operativo Microsoft Windows Server (tutte le versioni), da oggi il tuo VPS è già pronto e non dovrai più ultimare la procedura di installazione. Potrai quindi connetterti o direttamente alla console dalla tua area di amministrazione admin.vps-green.com, oppure attraverso il protocollo RDP, utilizzando il client nativo mstsc.exe di Microsoft, oppure attraverso qualsiasi altro software che supporti il protocollo RDP. Se intendi utilizzare il protocollo RDP per connetteri al tuo VPS devi assicurarti che sia abilitato, per farlo basta accedere tramite console e dal "Server Manager" cliccare "Local Server". Assicurati che la voce "Remote Desktop" sia abilitata, se non lo è, basta cliccare su "Disabled" e dalla finestra "System Properties" nel riquadro "Remote Desktop" spuntare la voce "Allow remote connection to this computer", assicurandoti di spuntare anche l'opzione raccomandata.

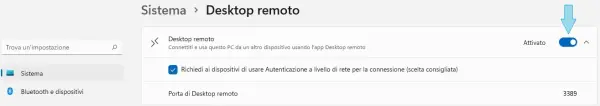

VPS con sistemi operativi Windows Client

Potrai connetterti al tuo nuovo VPS direttamente alla console dalla tua area di amministrazione admin.vps-green.com, oppure attraverso il protocollo RDP, utilizzando il client nativo mstsc.exe di Microsoft, oppure attraverso qualsiasi altro software che supporti il protocollo RDP. Se intendi utilizzare il protocollo RDP per connetteri al tuo VPS devi assicurarti che sia abilitato, per farlo basta accedere tramite console e da "Windows Settings" cliccare "System", scorri poi il menù verticare a sinistra e dalla voce "Remote Desktop" assicurati che la voce "Enable Remote Desktop" sia abilitata, se non lo è, basta cliccare su "Enable Remote Desktop" e confermare la scelta.

Connessione via Desktop Remoto (RDP) per sistemi operativi Microsoft Windows Server e Client

Per connetterti al tuo VPS con sistema operativo Microsoft Windows Server o Client dovrai utilizzare l'utente che imposterai, oppure, l'utente standard fornito con il nuovo VPS ed particolare:

- Windows Server 2012R2, 2016, 2019 e 2022: "administrator"

- Windows 10 e 11: "user"

In altri termini che garanzie di privacy ho rispetto a mantenere i servizi in casa o "appoggiarli" in colocation o in housing?

I Data Center 00GATE sono certificati ISO 9001 e ISO 27001 all’interno di un unico sistema di gestione integrata della qualità e della sicurezza. Tutti i tecnici assumono responsabilità civile e penale circa il trattamento dei dati dei Clienti, ove previsto. I sistemi di sicurezza dei Data Center 00GATE sono conformi ai requisiti e in linea con il top di gamma del mercato, costantemente aggiornati. Avere un team di tecnici specializzati e infrastrutture di fascia Enterprise a propria disposizione è un costo notevole che non tutte le aziende possono sostenere, da qui il grande valore intrinseco del Private Cloud che non si limita alle mere risorse informatiche acquistate.

All’interno dei Data Center 00GATE è sempre attivo un Security & Network Operation Center, in grado di monitorare e proteggere tutti i sistemi VPS dai pericoli legati alla violazione di sistemi interni e perimetrali. Il supporto di livello Gold e Platinum (acquistabile tramite partners certificati) abilita il Cliente ad avere supporto anche per la messa in sicurezza dei propri server virtuali, o dei propri servizi e dati. Questo paradigma di confronto è vincente persino rispetto alla colocation e all’housing, in special modo per quanto riguarda i costi di mantenimento e di esercizio dei sistemi di protezione dei dati. Se il Cliente sceglie di gestire direttamente i suoi server virtuali, può comunque godere di una protezione perimetrale di livello Enterprise, ciò non vuol dire però non dover proteggere i singoli sistemi operativi e applicativi installati.

No, la certificazione green è gratuita per il Cliente. In realtà la risposta corretta non può essere così breve. Per comprendere il valore intrinseco della certificazione green è necessario raccontare la storia, brevemente, del come siamo pervenuti a tale certificazione, di come questa sia una "vera" certificazione e di come si differenzia dalle altre, oltre al fatto che il costo della stessa è coperto dalla Comunità Europea.

Abbiamo studiato le certificazioni e i sistemi di certificazione degli altri Data Center e compreso come ottenere una vera certificazione, generata da un ente accreditato ed in grado di certificare un Data Center come «Green», che veda riconosciuta l’assenza di emissioni di gas serra e che abbia impatto ambientale estremamente ridotto. Purtroppo molti Data Center che si definiscono Green di fatto non sono realmente certificati, piuttosto usano autocertificazioni non verificabili e non ufficali. il Circuito 00GATE Green Data Center è stato certificato dal TUV e da Bioagricert come impatto ridotto ed emissioni zero grazie all’energia solare e all’energia prodotta da fonti rinnovabili. Questo è stato il primo passo, ma non ci siamo fermati qui.

I Data Center 00GATE sono certificati rispettivamente ad un severo disciplinare, riconosciuto e utilizzato dagli Enti di certificazione. Tale disciplinare è gestito e mantenuto da un soggetto terzo, autonomo e indipendente, il GREEN CLOUD CONSORTIUM®. GCC è una Onlus aperta unicamente a società di consulenza, centri di studio, ESCO (energy saving corporation), fondazioni, associazioni. L’unico scopo del consorzio è gestire il Disciplinare di Certificazione GREEN CLOUD CERTIFIED®, i tavoli tecnici per gli emendamenti ed un sito web per la pubblicazione delle certificazioni rilasciate da Enti accreditati. Il raggiungimento di questo obiettivo è stato molto più complicato. Il nostro scopo era arrivare al diritto di emettere certificazioni "ereditate", a favore delle aziende clienti dei Data Center Green certificati, dandone visibilità assoluta tramite un numero identificativo univoco. Ad oggi, la certificazione GREEN CLOUD CERTIFIED® è la prima al mondo ad avere la peculiarità di generare certificati "figli" con numero identificativo univoco, riportato sul Database del Consorzio.

I VPS "vivono" all’interno di stack infrastrutturali completamente isolati. La differenza tra Private Cloud e Public Cloud può apparire sottile ma in realtà è netta: sono due mondi completamente diversi. Il Public Cloud espone il Cliente alla condivisione logica di alcuni elementi mentre il Private Cloud, di fatto, isola ogni Cliente (tenant) all’interno di una bolla. Ciò che è all’interno di ogni bolla logica è completamente isolato dalle altre.

I certificati green per i Data Center, sono rilasciati da enti accreditati, nella fattispecie per i Data Center 00GATE l’ente di riferimento è BioAgriCert (Global ID Group), che fanno capo a un unico organismo nazionale, Accredia® (https://www.accredia.it/ ), che risponde al Ministero dello Sviluppo Economico. Le sub-certificazioni, in quanto figlie della certificazione del Data Center di origine, sono emesse direttamente dal gestore del Data Center che eroga i servizi, come da disciplinare. Una volta emesse le sub-certificazioni, vengono pubblicate sul sito del GREEN CLOUD CONSORTIUM® (https://www.green-cloud.it/ ) che ne esplicita la visibilità, in quanto pubblica il database delle sub-certificazioni emesse dal gestore di Data Center certificato.

Assolutamente sì, è possibile e in diverse modalità. Se i servizi informatici erogati dal nostro Data Center ospitano siti e servizi per i tuoi Clienti, questi possono ottenere un certificato figlio di quello otterresti tu. Vista la complessità del disciplinare è consigliabile la consulenza di un nostro esperto.

Assolutamente sì! Far sapere a tutti i tuoi clienti che i tuoi siti e servizi vivono su un Cloud Green è possibile in due modi: attraverso l’esposizione del badge "Hosting sostenibile" oppure attraverso l’esposizione del tuo certificato green, o entrambi. Per maggiori dettagli puoi consultare la brand policy.

Ciò che diciamo sempre ai nostri potenziali Clienti è "veniteci a trovare!"... in questo modo sarà possibile comprendere a pieno che 00GATE non è un normale Data Center. L’intera struttura è concepita per ospitare sistemi per il Green Private Cloud. Il personale tecnico è a completa disposizione sia nella fase di prevendita che ovviamente nel postvendita.

A livello di protezione del perimetro (logico) la "Security Fabric" combina più livelli di rilevamento e informazione sulle minacce per offrire sicurezza, visibilità e controllo. La Security Fabric si integra a livello di codice nella piattaforma sottostante per offrire la massima sicurezza e grazie all'implementazione dei Fabric Connector, i quali apprendono ed elencano il set complessivo di risorse, rappresentandole sotto forma di topologia di rete, questo snellisce e velocizza il lavoro costante del nostro team di sicurezza al fine di indagare e implementare politiche di sicurezza efficaci e costantemente aggiornate. L'utilizzo di modelli di configurazione ci aiuta a ridurre il potenziale di errore umano accelerando al contempo la possibilità di collegare la sicurezza a nuovi carichi di lavoro, questo garantisce al nostro team la distribuzione in sicurezza degli stessi. Ulteriori informazioni sulla Security Fabric:

Protezione dalle minacce zero-day

Nuove minacce zero-day, precedentemente sconosciute, vengono rilevate quasi ogni giorno e incidono sia sulle implementazioni cloud che on-premises. Poiché gli aggressori utilizzano sempre più la tecnologia AI e machine learning (ML), è probabile che il numero di minacce zero-day cresca in futuro. La Security Fabric utilizza servizi di analisi e aggiornamento che forniscono una serie di tecnologie per identificare e bloccare le minacce zero-day, inclusa l'analisi sandbox che osserva il potenziale malware in un ambiente simulato. I servizi utilizzati impiegano AI e ML per il rilevamento delle minacce attraverso l'analisi delle caratteristiche, rilevando molte minacce prima che debbano essere sottoposte a sandboxing.

Zero trust

Le reti progettate con fiducia implicita semplificano la capacità di spostamento di dati e applicazioni all'interno del perimetro. Questo contribuisce alle violazioni della rete che possono rimanere inosservate, consentendo a insider malintenzionati di rubare dati critici. La Security Fabric impiega la segmentazione dinamica che utilizza attributi logici di dati e applicazioni su più posizioni per fornire isolamento coerente delle risorse e convalida di ogni connessione indipendentemente dalla VLAN o dalla rete di origine.

Next Generation Firewall

Mantenendo funzionalità di firewall con stato come filtro dei pacchetti, supporto VPN, monitoraggio della rete e funzionalità di mappatura IP, i NGFW possiedono anche capacità di ispezione più profonda, offrendo una capacità superiore di identificare attacchi, malware e altre minacce. I NGFW della Security Fabric sfruttano processori di sicurezza (SPU) su misura che offrono prestazioni scalabili dei servizi di sicurezza avanzata come Threat Protection e Threat Intelligence basati sull’intelligenza artificiale forniti dai FortiGuard Labs, ispezione SSL e bassissima latenza per la protezione dei segmenti di rete.

Gestione della sicurezza analytics-driven

Il sistema di analisi del traffico, di gestione degli eventi di sistema e il monitoraggio dell’integrità consente al nostro team di identificare in tempo reale le anomalie operative della rete.

A protezione del perimetro (fisico) è attivo un monitoraggio continuo (h24x365) e presidiato remotamente attraverso circuiti di telecamere installate in ogni parte della Facility:

- controlli anti-intrusione a infrarossi

- sensori volumetrici a tripla tecnologia

- telecamere a circuito chiuso

- rilevatori di presenza

- rilevatori di temperatura

- barriere perimetrali ad infrarossi

- impianti nebbiogeni anti-intrusione

- sensori anti allagamento interni (la farm è posta a un livello superiore di quello del piano stradale)

L'edificio è completamente gestito da un sistema di domotica in grado di regolare illuminazione interna, temperatura degli ambienti, umidità e qualità dell’aria. Allo stato attuale il nostro Data Center è configurato in TIER III, ovvero con continuità operativa garantita al 99,98% (significa fermo di tutto il Data Center per 1,6 ore/anno)

No, purtroppo i nostri VPS non supportano la nested virtualization. Se hai bisogno di creare ambienti virtualizzati all'interno di server virtuali allora VPS GREEN non è il prodotto giusto per la tua esigenza. Per questo tipo di progetti abbiamo creato il servizio VDC GREEN, Virtual Data Center, in grado di rispondere a tutte le tue esigenze progettuali, senza alcun limite. In alternativa puoi ordinare un classico server virtuale o spazio di risorse all'interno di una IaaS, Infrastructure as a Server. Se hai questa esigenza ti preghiamo di contattarci, un nostro commerciale fornirà tutte le informazioni necessarie.

In generale ci sono due modalità per accedere al sistema operativo del tuo nuovo VPS. La prima è tramite console KVM (acronimo di "Keyboard, Video and Mouse") fruibile tramite il tuo browser preferito e che permette la connessione al VPS come se fossi davanti al monitor, tastiera e mouse direttamente collegati al server. A differenza di altre tipologie di connessioni ad un server, la console KVM ti permette di rimanere "sempre connesso" anche se il server è bloccato, in fase di riavvio/spegnimento oppure non raggiungibile da internet. E' bene sapere che per una questione di sicurezza la connessione KVM viene disattivata entro 30 minuti di inattività. Sicuramente la console KVM è l'unica strada per gestire il tuo VPS nel caso in cui vi siano problemi di avvio del sistema operativo.

L'altra modalità è utilizzare il protocollo RDP (Remote Desktop Connection) se il tuo VPS utilizza sistemi operativi Microsoft Windows, oppure SSH (Secure Shell) per tutti i sistemi operativi basati su Linux.

Per accedere alla console KVM basta seguire questi semplici passaggi:

- accedi al tuo account

- dal menù contestuale dell'account vai la pannello di controllo

- clicca su "console" all'interno del rettangolo che rappresenta il tuo VPS o se preferisci, clicca su "amministra" e poi clicca su "console" dalla barra comandi.

Anche se Linux (in generale, non si vuole scendere del dettaglio delle singole distribuzioni) è considerato un sistema operativo "sicuro", è comunque importante preoccuparsi di mantenerlo tale, evitando quindi di configurare in modo improprio i servizi. Per connetterti al tuo VPS vi sono diversi modi, in particolare, usando il protocollo SSH (Secure Shell).

SSH permette di stabilire sessioni crittografate per tutte le reti pubbliche (non protette) in un'architettura client-server (il tuo pc verso il tuo VPS). È stato sviluppato per sostituire protocolli remoti non sicuri come TELNET, Rlogin e RSH. Protocolli non criptati possono lasciare spazio ad attacchi basati sull'analisi dei pacchetti dati che viaggiano sulla rete pubblica, usando infatti strumenti come tcpdump e wireshark è possibile rivelare password ed altre informazioni e sfruttarle facilmente per accedere illegalmente ai sistemi.

Metodi di accesso SSH

Esistono sostanzialmente due metodi per accedere al tuo VPS tramite SSH:

- Nome utente e password

- Chiave pubblica/privata

Il primo metodo è quello base, configurato con nome utente "manager" o "root" e la password che hai fornito al momento dell'acquisto del VPS. Benché sia considerabile abbastanza sicuro, tutto dipende dalla complessità della tua password. Una password troppo semplice potrebbe essere rilevata da attacchi diretti (esempio bruteforce o dictonary).

Il secondo metodo è considerabile molto più sicuro. Usare chiavi cifrate non necessita l'uso di una password per accedere al server, richiede invece una chiave cifrata privata.

Tecniche di crittografia

SSH offre tre tecniche di crittografia:

- Crittografia simmetrica

- Crittografia asimmetrica

- Hashing

La crittografia simmetrica, detta anche a chiave condivisa, permette di cifrare/decifrare dati a chiunque possegga la chiave. I cifrari utilizzati sono AES, CAST128, Blowfish, RC4, etc., ma i più usati sono AES-128, AES-192 e AES-256. Lo svantaggio dell'utilizzo di questa crittografia a chiave è che coinvolgerà tutte le parti a scambiare la chiave per crittografare le informazioni prima che possano decifrare qualsiasi dato.

La Crittografia asimmetrica invece utilizza due chiavi separate (pubblica e privata). La combinazione di queste due chiavi si forma come coppia di chiavi denominata "chiave pubblica-privata". La chiave pubblica può essere liberamente disponibile o condivisa apertamente mentre la privata resta segreta. La crittografia asimmetrica è oggi la più usata, insieme ai cifrari RSA, DSA, PKCS, etc.

L'hashing utilizza invece un processo unidirezionale e completamente diverso dalle forme di crittografia già citate, il che significa che i dati con hash non sono mai pensati per essere decifrati.